【全30種】暗号の種類一覧|古典から現代の量子耐性暗号まで徹底解説

今、あなたがこの画面を見ている瞬間も、その裏側では毎秒数億回にも及ぶ「暗号化」と「復号」が繰り返されています。 朝のアラームを止め、SNSを開き、改札を抜け、会社のクラウドにログインする。これらすべての行動は、暗号技術という「見えない盾」がなければ成立しません。もしこの世界から暗号が消えれば、銀行口座は空になり、プライバシーは瞬時に蒸発し、社会機能は停止するでしょう。

一方で、暗号技術ほど「重要性が叫ばれているのに、中身がブラックボックス化している」分野も珍しいのではないでしょうか。「AES」や「RSA」という名前は知っていても、なぜそれが安全なのか、具体的にどう動いているのかを腹落ちして理解している人は、エンジニアであっても実は少数派です。

さらに、2025年以降は暗号史における「100年に一度の転換点」です。量子コンピュータの実用化による「Q-Day(既存暗号が破られる日)」が現実味を帯び、世界はNIST(米国国立標準技術研究所)が定めた新たな「量子耐性暗号」への移行期間へと突入しました。

本記事では、IT初心者から現場のエンジニア、そして技術選定を担うリーダーに向けて、紀元前の古代暗号から最新の量子耐性暗号まで、全30種類以上のアルゴリズムを網羅しました。 単なるリストではありません。歴史的背景、数理的な「キモ」、そして現代の実用例を深掘りした、いわば「暗号の百科事典」です。

- 1. 暗号とは? 知っておくべき基礎知識

- 1.1. 平文・暗号文・鍵の関係

- 1.2. なぜ「仕組み」を公開するのか?(ケルクホフスの原理)

- 1.3. 「安全」の定義は2つある

- 2. 【歴史を彩る】古典暗号一覧

- 2.1. スキュタレー暗号 (Scytale)

- 2.2. シーザー暗号 (Caesar Cipher)

- 2.3. ROT13

- 2.4. ヴィジュネル暗号 (Vigenère Cipher)

- 2.5. プレイフェア暗号 (Playfair Cipher)

- 2.6. レールフェンス暗号 (Rail Fence Cipher)

- 2.7. エニグマ (Enigma)

- 3. 【現代の主流】共通鍵暗号方式一覧

- 3.1. DES (Data Encryption Standard)

- 3.2. 3DES (Triple DES)

- 3.3. AES (Advanced Encryption Standard)

- 3.4. ChaCha20 / ChaCha20-Poly1305

- 3.5. RC4

- 3.6. IDEA

- 3.7. Blowfish

- 3.8. Twofish

- 3.9. Camellia (カメリア)

- 3.10. GOST

- 3.11. SNOW 3G / ZUC

- 3.12. FeliCa暗号 (DES / AES)

- 3.13. ワンタイムパッド (One-Time Pad)

- 4. 【通信を守る】公開鍵暗号方式一覧

- 4.1. RSA

- 4.2. ECC (楕円曲線暗号)

- 4.3. Diffie-Hellman (DH) 鍵交換

- 4.4. ElGamal暗号

- 5. 【用途別】その他の重要な暗号・関連技術

- 5.1. ハッシュ関数 (SHA-2 / SHA-3)

- 5.2. 電子署名 (ECDSA / EdDSA)

- 5.3. ハイブリッド暗号 (SSL/TLS)

- 6. 【次世代】未来を創る最新の暗号技術

- 6.1. 量子耐性暗号 (PQC)

- 6.2. ゼロ知識証明 (ZKP)

- 6.3. 秘密計算 (MPC / 準同型暗号)

- 7. 技術選定の「現在地」

- 7.1. 参考

暗号とは? 知っておくべき基礎知識

30種類の暗号を見ていく前に、すべての技術に共通する「鉄則」を押さえておきましょう。これを知っているだけで、後述する複雑なアルゴリズムが驚くほどクリアに見えてきます。

平文・暗号文・鍵の関係

暗号の構造はシンプルです。

- 平文 (Plaintext): 読めるデータ。「Hello」や画像ファイルそのもの。

- 暗号化 (Encryption): 数学的なルール(アルゴリズム)と「鍵」を使って、平文をゴミデータのような見た目に変換すること。

- 復号 (Decryption): 正しい鍵を使って、元の平文に戻すこと。

なぜ「仕組み」を公開するのか?(ケルクホフスの原理)

ここが近代暗号の最重要ポイントです。 19世紀の軍事暗号学者ケルクホフスは「アルゴリズムが敵に知れ渡っても、鍵さえ秘密なら安全でなければならない」と提唱しました。

なぜか? 仕組みを隠すことで守ろうとする「隠蔽によるセキュリティ」は、内部告発などで一度バレたら終わりだからです。逆に、仕組み(AESなどの仕様)を世界中に公開し、何千人もの数学者が寄ってたかって攻撃しても破れなかったものだけを採用する。だからこそ、私たちは安心して銀行にお金を預けられるのです。

「安全」の定義は2つある

- 計算量的安全性: 「スーパーコンピュータで解読しようとしても、宇宙の寿命より時間がかかるから実質安全」という考え方。現代暗号(RSAなど)のほとんどはこれです。

- 情報理論的安全性: 神様が計算しても絶対に解けない状態。後述する「ワンタイムパッド」だけがこれを満たします。

【歴史を彩る】古典暗号一覧

ここからは「暗号の博物館」です。現代のセキュリティ基準では使えませんが、CTF(ハッキングコンテスト)の基礎教養として、あるいはミステリーのトリックとして知っておきたい技術たちです。

スキュタレー暗号 (Scytale)

- 分類: 転置式暗号

- 起源: 紀元前5世紀 スパルタ軍 人類最古の軍用暗号の一つ。「スキュタレー」という特定の太さの棒に革紐を巻き付け、横書きに文字を書きます。紐を解くと文字順がバラバラになり、同じ太さの棒を持つ味方だけが読める仕組み。

- ポイント: 文字そのものを変えず「並び順」を変える(転置)という基本概念を確立しました。

シーザー暗号 (Caesar Cipher)

- 分類: 単一換字式暗号

- 起源: 紀元前1世紀 ローマ帝国 ユリウス・カエサルが愛用した手法。アルファベットを辞書順に「3文字ずらす」だけ(A→D, B→E...)。

- 脆弱性: ずらし方は25通りしかないので、総当たり(ブルートフォース)で瞬殺されます。

ROT13

- 分類: 単一換字式暗号 シーザー暗号の一種で、アルファベットをちょうど半分の「13文字」ずらします。 A→N、N→Aとなるため、「暗号化」と「復号」が全く同じプログラムで済むのが特徴。現代でもUNIX系システムなどで、ネタバレ防止やジョークの隠蔽といった「弱い目隠し」として使われます。

ヴィジュネル暗号 (Vigenère Cipher)

- 分類: 多表換字式暗号

- 歴史: 16世紀〜19世紀 「解読不能の暗号」と300年呼ばれた傑作。単にずらすのではなく、「鍵ワード(例: LEMON)」を使って、文字ごとにずらす幅を変えます。同じ「O」でも場所によって違う文字に変換されるため、頻度分析(「e」が一番多いといった統計攻撃)を無効化しました。

プレイフェア暗号 (Playfair Cipher)

- 分類: 多重字換字暗号

5×5のマス目にアルファベットを配置し、文字を「2文字ペア」で変換します。第二次世界大戦中の連合国軍で広く使用され、後のジョン・F・ケネディ大統領も海軍時代にこの暗号を用いて任務にあたっていました。1文字単位の解析が通じないため、当時としては強力でした。

レールフェンス暗号 (Rail Fence Cipher)

- 分類: 転置式暗号 文字をジグザグ(波型)に配置し、横方向に読み取って撹拌します。

TECNOLOGY→T.C.O.O.Y+.E.N.L.Gというイメージ。単純なパズルに近い仕組みです。

エニグマ (Enigma)

- 分類: 回転式(ローター)暗号機

- 歴史: 第二次世界大戦(ナチス・ドイツ) 映画の題材にもなった伝説の暗号機。タイプライターと複数の回転盤(ローター)を組み合わせ、キーを打つたびに回路が物理的に変化します。「A」を連打しても毎回違う文字に変換される複雑さを持っていました。 アラン・チューリングらによるこの解読劇が、コンピュータの歴史の幕開けとなったことはあまりに有名です。

【現代の主流】共通鍵暗号方式一覧

ここからが現代の実務領域です。 共通鍵暗号は、「閉める鍵」と「開ける鍵」が同じタイプ。処理が高速で、大量データの暗号化(ファイル保存や通信のボディ部分)に使われます。

DES (Data Encryption Standard)

ステータス: 危険・使用禁止

1977年に米国の標準規格となった古豪。しかし鍵が56bitと短く、90年代には数日で破られることが証明されました。現在は絶対に使ってはいけません。

3DES (Triple DES)

ステータス: レガシー(2023年以降廃止)

DESを3回繰り返して強度を稼いだ「つなぎ」の技術。長らくクレカ業界などで使われましたが、処理が遅く、特定の攻撃手法(Sweet32)にも弱いため、NISTは2023年以降の新規利用を禁じています。

AES (Advanced Encryption Standard)

ステータス: 世界標準(デファクト)

2001年に選定された現在の王者(アルゴリズム名はRijndael)。 Wi-Fi (WPA2/3)、HTTPS、BitLocker、スマホのロックなど、現代のほぼすべてを守っています。現在のスパコンでも解読には宇宙の寿命以上の時間がかかるとされ、CPUレベルで高速化命令(AES-NI)がサポートされているため、「迷ったらこれ」の筆頭です。

ChaCha20 / ChaCha20-Poly1305

ステータス: モバイル・Webの主流

GoogleがAndroidやChromeのために推進したストリーム暗号。 AES専用回路を持たない古いスマホやIoT機器でも、ソフトウェア処理だけで爆速で動きます。ソフトウェア実装において非常に高速かつ安全であり、Poly1305(改ざん検知)とセットで使うのが定石。VPNの「WireGuard」もこれを採用しています。

RC4

ステータス: 使用禁止

かつてWEP(初期のWi-Fi)やSSLで使われていた高速暗号。データの出だしに偏りがある弱点が見つかり、完全に引退しました。

IDEA

ステータス: レガシー

PGP (メール暗号化) の初期バージョンで有名になった暗号。かつてはDESより強力でしたが、現在はAESにその座を譲っています。

Blowfish

ステータス: レガシー

著名なセキュリティ専門家ブルース・シュナイアーが開発。フリーで高速でしたが、ブロックサイズが小さく、巨大なデータの暗号化にはリスクが伴います。

Twofish

ステータス: 高強度

Blowfishの後継で、AES選定コンペの最終候補(ファイナリスト)まで残った優秀な暗号。AESに敗れはしましたが強度は同等で、現在もVeraCryptなどのツールで「AES以外の選択肢」として愛用されています。

Camellia (カメリア)

ステータス: 日本発の国際標準

NTTと三菱電機が共同開発。AESと同等の強度と性能を持ち、欧州の推奨リストにも入っている日本の誇るべき技術です。

GOST

ステータス: ロシア連邦標準

ロシア独自の暗号規格。西側のAESとは異なる設計思想で作られており、独自のセキュリティ圏を形成しています。

SNOW 3G / ZUC

ステータス: 4G/5G通信の標準

スマホと基地局の間の無線通信を守るために特化されたストリーム暗号。あなたがLINEを送る時、電波区間はこれで守られています。

FeliCa暗号 (DES / AES)

ステータス: 日本の交通インフラ

SuicaやPASMOの中身。初期はDESベースでしたが、現行のカードはAESベースに移行しセキュリティを高めています。

ワンタイムパッド (One-Time Pad)

ステータス: 理論上最強

「メッセージと同じ長さのランダムな鍵」を使い捨てにする方法。 例えば3文字の暗号文 XYZ があった時、鍵次第で平文は CAT にも DOG にもなり得るため、神様でも正解を特定できません(情報理論的安全性)。ただし、「データと同じサイズの鍵をどう渡すか」という問題があり、ホットラインなど極秘用途以外では使えません。

【通信を守る】公開鍵暗号方式一覧

共通鍵の弱点である「どうやって鍵を相手に送るか(鍵配送問題)」を解決した革命児が公開鍵暗号です。 「誰に配ってもいい公開鍵」でロックし、「自分だけの秘密鍵」で開ける。この非対称性がインターネットを支えています。

RSA

ステータス: インターネットの古豪

「巨大な数の素因数分解は難しい」という性質を利用。 1977年の登場以来、SSL証明書や電子署名の主役でした。しかし、計算コストが高く、鍵長も肥大化(2048bit以上必須)しているため、徐々に次世代へバトンを渡しつつあります。

ECC (楕円曲線暗号)

ステータス: 現代の主流(高効率)

「楕円曲線上の離散対数問題」を利用。 RSAと同じ強度を、圧倒的に短い鍵(RSA 3072bit ≒ ECC 256bit)で実現できます。スマホやICカードなど、処理能力やバッテリーに制約がある環境ではECC一択です。ビットコインもこれを採用しています。

Diffie-Hellman (DH) 鍵交換

ステータス: 暗号通信の始祖

「盗聴されている場所で、安全に共通鍵を作り出す」魔法の手順。 RSAやECCと組み合わせて、通信のたびに使い捨ての鍵を作る(PFS: 前方秘匿性)ために使われます。

ElGamal暗号

ステータス: 教科書的標準

DH鍵交換を暗号化に応用したもの。GPGなどで使われてきましたが、現在はECCへの移行が進んでいます。

【用途別】その他の重要な暗号・関連技術

「隠す」だけが暗号ではありません。「改ざんされていないか(完全性)」「誰が書いたか(真正性)」を保証する技術も重要です。

ハッシュ関数 (SHA-2 / SHA-3)

任意のデータを固定長の「指紋」に変える技術。

- MD5 / SHA-1: 使用禁止。衝突(同じ指紋になる別ファイル)が作れるため。

- SHA-256: 現行標準。ビットコインやSSL証明書など世界中で利用。

- SHA-3: 次世代標準。構造を一新した保険的な立ち位置。

電子署名 (ECDSA / EdDSA)

デジタルの「実印」。

- ECDSA: ビットコインなどで採用される楕円曲線署名。

- EdDSA (Ed25519): 最新の推奨規格。高速かつ、実装ミスによる脆弱性が入りにくい安全設計。SSH接続などで迷ったらこれを選びましょう。

ハイブリッド暗号 (SSL/TLS)

これが「現実解」です。 遅いけれど鍵交換が得意な「公開鍵暗号」で鍵を渡し、速い「共通鍵暗号」でデータを送る。Web(HTTPS)もメールも、実用プロトコルはすべてこのハイブリッド方式で動いています。

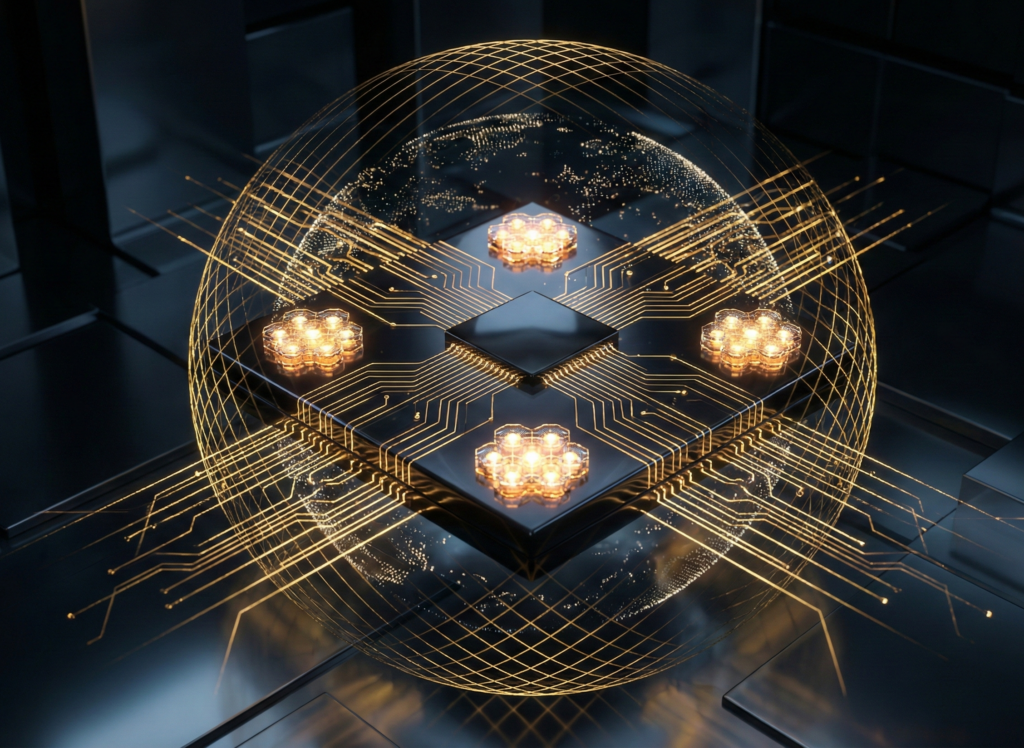

【次世代】未来を創る最新の暗号技術

最後に、2026年以降を見据えた最先端領域を紹介します。

量子耐性暗号 (PQC)

- キーワード: Q-Dayへの備え

現在のRSAやECCは、実用的な量子コンピュータが完成すると瞬時に破られます。これに対抗するため、NISTが2024年に標準化したのが「格子暗号」などに基づくPQCです。 - ML-KEM (Kyber): 鍵交換の次世代標準。

- ML-DSA (Dilithium): 電子署名の次世代標準。 Apple (iMessage) やGoogle、SignalはすでにPQCの導入を開始しています。「今盗んだ暗号データを保存しておき、将来量子コンピュータができたら解読する」という攻撃(Harvest Now, Decrypt Later)を防ぐため、対応は急務です。

ゼロ知識証明 (ZKP)

「パスワードの中身を教えずに、パスワードを知っていることだけを証明する」技術。 ブロックチェーンでのプライバシー保護や、生年月日を明かさずに「18歳以上」だけを証明するデジタルIDなどに使われる、魔法のようなプロトコルです。

秘密計算 (MPC / 準同型暗号)

「暗号化したまま計算する」技術。 A社とB社が、互いの顧客リストを見せ合うことなく「両社に共通する悪質ユーザー」だけを特定する、といったことが可能になります。プライバシー保護とデータ利活用の両立を実現する未来の技術です。

技術選定の「現在地」

暗号技術の歴史は、「守る者」と「破る者」のイタチごっこの歴史でした。 スキュタレーからエニグマ、そして現代の量子耐性暗号へ。

実務的な視点で言えば、現時点(2026年)での正解はシンプルです。

- データ保存: AES-256 (GCM)

- Web通信/鍵交換: TLS 1.3 (X25519)

- 署名: Ed25519

- 長期間(10年以上)守るデータ: PQC (ML-KEM) の併用

エンジニアやリーダーの皆様には、「鍵マークがついているから安心」と思考停止するのではなく、「なぜその暗号方式を選んだのか?」を語れるリテラシーを持ち続けていただければと思います。

私たちの身近にある番号には、歴史や文化、面白いネタがたくさん詰まっている

国道マニアとして知られるサイエンスライター・佐藤健太郎にとって「番号」とは、国道に興味を持った理 由の一つであり、自ら本を出すほどに偏愛の対象でもある。そもそも番号偏愛ってなんなのか。番号を探究し続けている彼ならではの視点でその面白さに迫る。

参考

- redhat.comA Brief History of Cryptography - Red Hat

- What is encryption and how does it work? - Google Cloud

- The History of Cryptography | IBM

- A Short List of Classical Ciphers - Explained Simply - Privacy Canada

- 100 Different Ciphers:. Listed with their titles, descriptions… | by Aardvark Infinity - Medium

- Chapter 6 Classical Ciphers - sandilands.info

- The History of Cryptography: Timeline & Overview - Entrust

- Enigma Machine | Brilliant Math & Science Wiki

- Types of Encryption: 5 Encryption Algorithms & How to Choose the Right One

- EMV® Key Management – Explained - Cryptomathic

- A Comparative Study of Twofish, Blowfish, and Advanced Encryption Standard for Secured Data Transmission - The Science and Information (SAI) Organization

- Do the ChaCha: better mobile performance with cryptography - The Cloudflare Blog

- SSL/TLS RC4 cipher suite enabled - UK Government Security - Beta

- Microsoft Is Finally Killing RC4 - Schneier on Security

- Understanding IDEA Encryption: A Comprehensive Guide | by Karthikeyan Nagaraj

- AES vs Blowfish for file encryption - Stack Overflow

- Twofish vs. Serpent vs. AES (or a combo) - Cryptography Stack Exchange

- Camellia Encryption Algorithm Selected for New e-Government Recommended Ciphers List - Mitsubishi Electric

- RFC 3713 - A Description of the Camellia Encryption Algorithm - Datatracker - IETF

- RFC 8891: GOST R 34.12-2015: Block Cipher "Magma"

- 5G Security Algorithms - Devopedia

- Sony Corporation - FeliCa - Technical Information

- Sony to launch next generation FeliCa contactless IC chip

- 8.2 The One-Time Pad and Perfect Secrecy

- Types of Encryption Algorithms + Pros and Cons for Each | Keyfactor

- What are the differences between RSA, DSA, and ECC encryption algorithms? - Sectigo

- "Diffie-Hellman Key Exchange" in plain Engl

- ElGamal Encryption Algorithm - GeeksforGeeks

- Cryptographic Algorithms : r/cissp - Reddit

- Secure Hash Algorithms - Practical Cryptography for Developers

- SHA3-256 vs Blake2s | Compare Top Cryptographic Hashing Algorithms - MojoAuth

- The Digital signature algorithm with examples: EdDSA vs ECDSA | by MD SAIFUR RAHMAN | Medium

- Comparing SSH Keys: RSA, DSA, ECDSA, or EdDSA? - Teleport

- Signal >> Specifications >> The Double Ratchet Algorithm

- Post-Quantum Cryptography | CSRC - NIST Computer Security Resource Center

- IBM-Developed Algorithms Announced as NIST's First Published Post-Quantum Cryptography Standards

- State of the post-quantum Internet in 2025 - The Cloudflare Blog

- Top 10 Blockchain Zero-Knowledge Proof Use Cases in 2024 - Rapid Innovation

- A Survey on the Applications of Zero-Knowledge Proofs - arXiv

- Understanding Zero-Knowledge Proofs - Data Foundation Lab (DFLab)

- What is Secure Multiparty Computation? - GeeksforGeeks

- Secure Multiparty Computation | Multiparty Computation | Privacy-Enhancing Technologies PETs

- Fully Homomorphic Encryption (FHE) vs. MPC: Comparing Two Approaches to Cryptographic Privacy - CoinsDo

- What is Encryption? Definition, Types & Benefits - Fortinet

- Tuning TLS: AES-256 Beats ChaCha20 on Every CPU | Ash's Blog

- What is lattice-based cryptography? | Sectigo® Official